AnarchyGrabber3

警惕程度 ★★★

影响平台: Windows 2000/7/8/ 95 /98/Me/NT/Server 2003/Server 2008/Vista/XP

病毒执行体描述

AnarchyGrabber木马变种AnarchyGrabber3通过分散在Discord游戏平台中,伪装成游戏作弊软件、黑客工具或有版权的软件传播。Discord是一款专为电子游戏社区设计的免费网络实时通话软件与数字发行平台。

攻击者利用该木马可以窃取受害者的纯文本密码,并命令受感染的客户端向受害者的朋友传播该恶意程序。通过窃取纯文本密码,攻击者可以在凭证填充攻击中使用它们来入侵受害者在其他网站的账户。

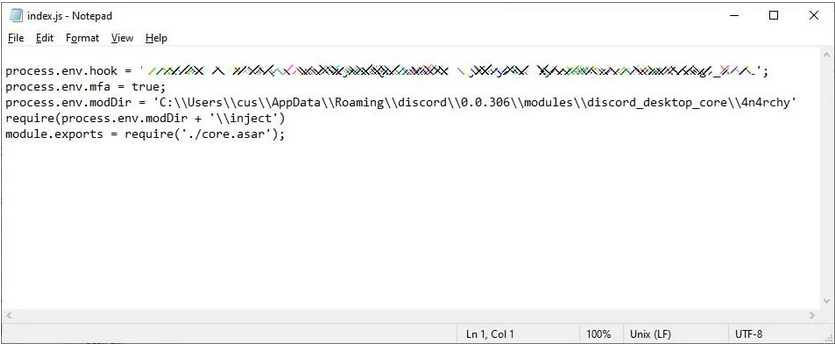

安装后,AnarchyGrabber3将修改Discord客户端的%AppData%/ /[version]/modules/discord_desktop_core/index.js文件,以加载恶意软件添加的其他JavaScript文件。

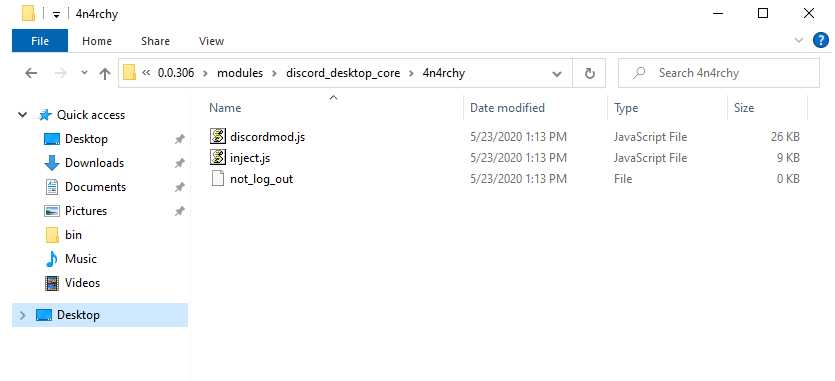

从修改后的脚本中可以看到,当Discord运行时,它将从一个新的4n4rchy文件夹加载一个名为inject.js的文件。

然后,该文件将加载另一个名为discordmod.js的恶意javascript文件到客户端。

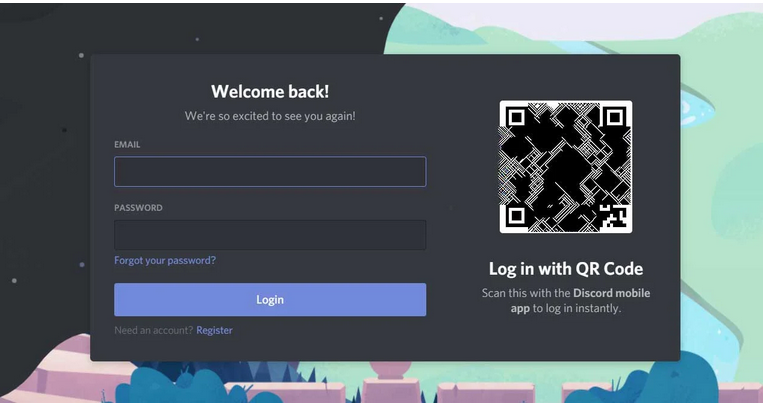

然后恶意脚本将用户从Discord客户端注销并提示他们重新登录。

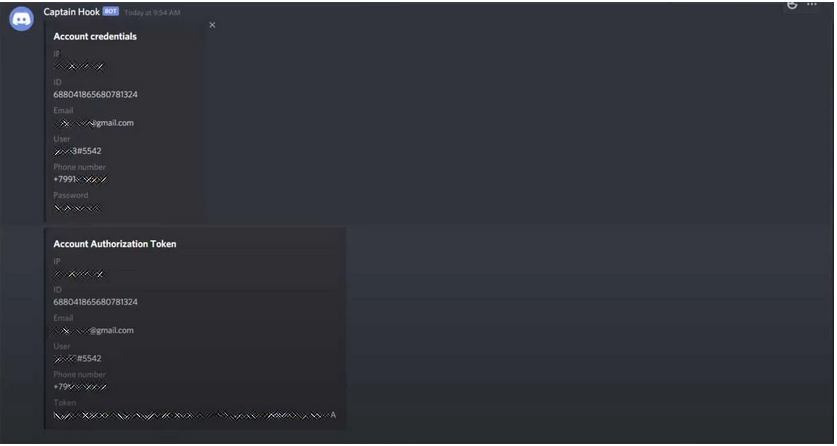

一旦受害者登录,修改后的Discord客户端将试图禁用其帐户上的2FA。然后,客户端使用一个Discord webhook将用户的电子邮件地址、登录名、用户令牌、纯文本密码和IP地址发送到攻击者控制下的Discord通道。

当连接到Discord时,修改后的客户机还将侦听攻击者发送的命令。其中一个命令告诉被感染的Discord客户端发送一条消息给所有登录帐户的朋友,其中包含他们希望传播的恶意软件。

在运行了AnarchyGrabber3可执行文件并修改了Discord的客户端文件之后,它不再驻留或再次运行。

因此,杀毒软件无法检测到恶意进程,被感染的用户将继续成为僵尸网络的一部分,每当他们连接到Discord。

如果担心你的Discord客户端被感染,可以用记事本打开%AppData%/ /[version]/modules/discord_desktop_core/index.js文件,并确保没有对文件的修改。

一个未被修改的index.js文件将包含以下一行:

module.exports = require('./core.asar');

如果您的客户端有任何其他内容,并且您没有故意进行修改,那么您的客户端很可能受到了感染。

移除AnarchyGrabber3的唯一方法是卸载Discord客户端并重新安装它。

预防和清除:

不要点击不明网站;打开不明邮件附件;定时经常更新杀毒软件病毒数据库,最好打开杀毒软件的病毒数据库自动更新功能。关闭电脑共享功能,关闭允许远程连接电脑的功能。安装最新的系统补丁。

BazarBackdoor

警惕程度 ★★★

影响平台: Windows 2000/7/8/ 95 /98/Me/NT/Server 2003/Server 2008/Vista/XP

病毒执行体描述

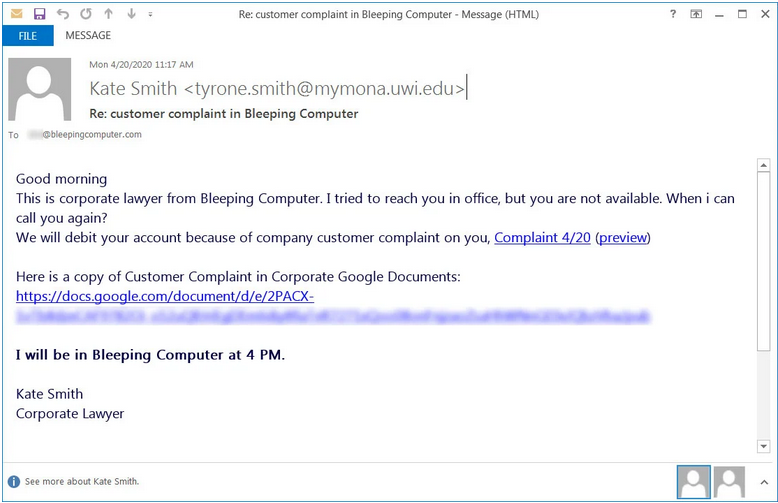

攻击从钓鱼活动开始,利用各种诱惑性标题,如客户投诉、COVID-19主题的工资报告和裁员列表。

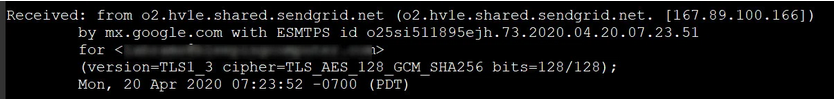

在发送钓鱼邮件时,攻击者利用的是Sendgrid邮件营销平台。

与许多钓鱼攻击不同的是,这次活动在他们的创意中投入了大量的思想,通过风格化他们的登陆页面,使之符合电子邮件的诱惑或主题。

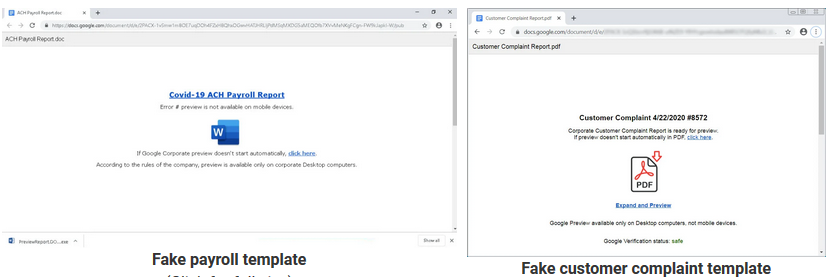

例如,如下所示,我们有一个使用COVID-19工资报告模板的登录页面,而另一个页面假装是来自公司律师的客户投诉。

每个登录页面都假装是无法正确查看的Word文档、Excel电子表格或PDF,并提示用户单击链接以正确查看文档。

当单击链接时,将下载一个可执行文件,该文件使用与登录页面上显示的图标相关联的图标和名称。

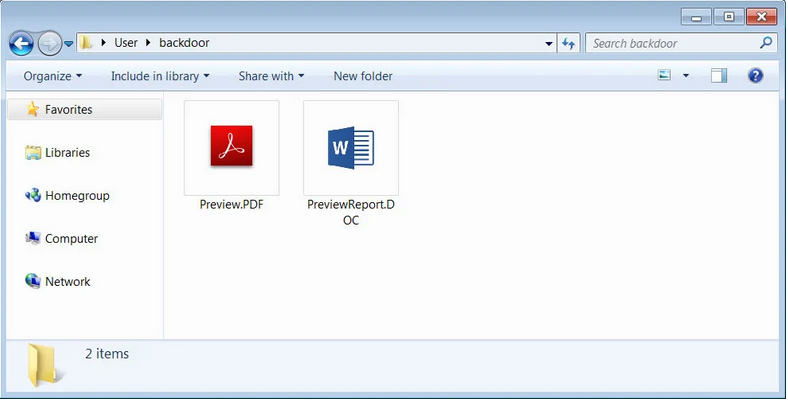

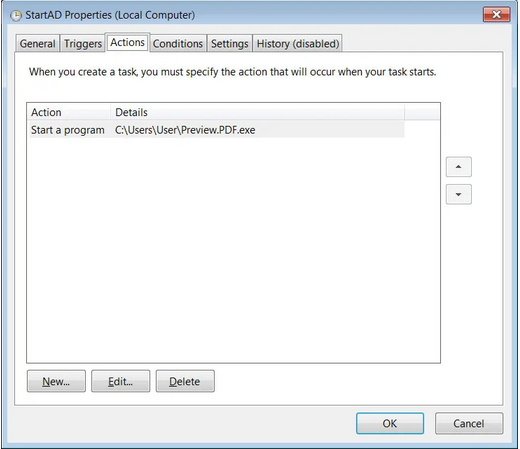

例如,“COVID-19 ACH Payroll Report”主题将下载PreviewReport.DOC.exe,而“客户投诉”主题将下载Preview.PDF.exe。

由于Windows默认不显示文件扩展名,大多数用户将看到“Preview.PDF”或“PreviewReport.DOC”。打开它们,以为它们是合法的Word和PDF文档。

这个可执行文件是后门的加载程序,被称为“BazaLoader”。

一旦启动,后门将被悄悄安装在电脑上。

受害者启动下载的文件后,加载程序将休眠一小段时间,然后连接到命令和控制服务器进行签入并下载后门负载。

为了获得命令和控制服务器的地址,BazarLoader将使用Emercoin分散DNS解析服务来解析使用“bazar”域的各种主机名。“bazar”域名只能在Emercoin的DNS服务器上使用,由于它是分散的,执法部门很难获取主机名。

用于命令和控制服务器的主机名为:

forgame.bazar

bestgame.bazar

thegame.bazar

newgame.bazar

portgame.bazar

解决了命令和控制服务器的IP地址之后,加载程序将首先连接到一个C2并执行签入。

第二个C2请求将下载一个XOR加密的有效负载,即BazarBackdoor后门恶意软件。

有效载荷后下载,它将悄悄注入C:/Windows/system32/ svchost.exe进程中。

Windows用户对任务管理器中运行的svchost.exe进程不敏感,再多一个svchost进程不太可能引起大多数用户的怀疑。

该程序还将配置一个调度任务,以便在用户登录到Windows时启动加载程序,这将允许及时下载后门的新版本并将其注入到svchost.exe进程中。

一段时间后,后门将下载并在受害者的机器上执行Cobalt Strike渗透测试和开发后工具包。

Cobalt Strike是一款合法的网络安全应用程序,被推广为“对手模拟平台”,旨在针对持续存在于网络中的模拟高级威胁行动者进行网络安全评估。

然而,攻击者通常使用破解版的Cobalt Strike作为其工具包的一部分,在网络上横向传播、窃取证书和部署恶意软件。

通过部署Cobalt Strike,很明显,这种隐秘的后门正被用来在企业网络中获得立足点,从而可以部署勒索软件,窃取数据,或者向其他威胁者出售网络接入。

预防和清除:

不要点击不明网站;打开不明邮件附件;定时经常更新杀毒软件病毒数据库,最好打开杀毒软件的病毒数据库自动更新功能。关闭电脑共享功能,关闭允许远程连接电脑的功能。安装最新的系统补丁。